NXboot, Exploitasi CVE-2018-6242 (Fusée Gelée) di OSX

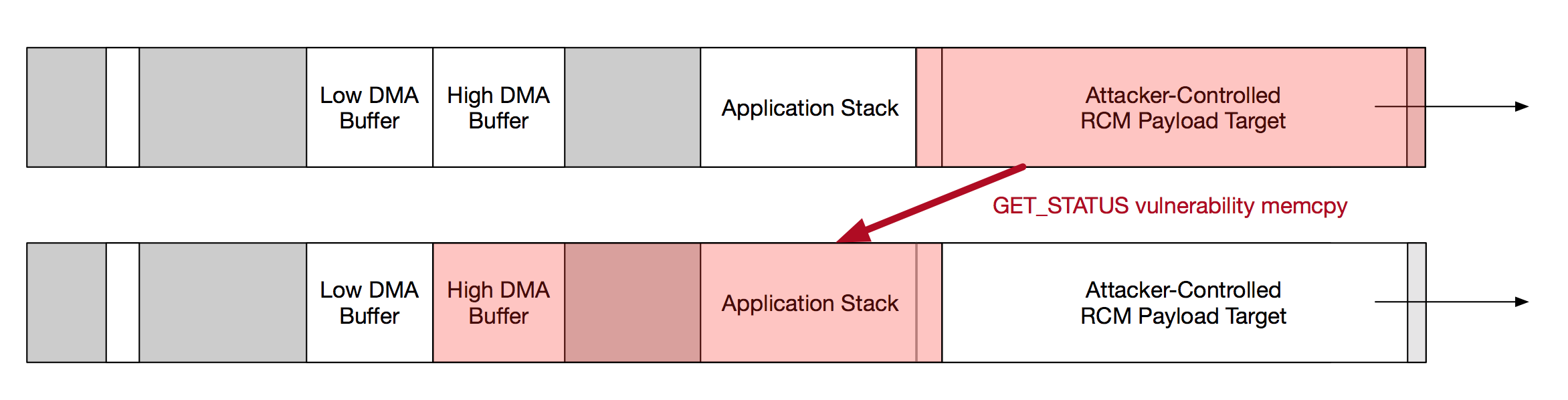

Jika ada exploit paling menyenangkan dan berhasil saya coba, itu adalah exploit RCM nintendo switch Fusée Gelée. Dikenali sebagai CVE-2018-6242, yakni infomasi kelemahan system recovery yang dimiliki nintendo switch yang memungkinkan seseorang menyisipkan payload untuk menjalankan loader unofficial. Dalam rujukannya kelemahan ini terlihat dari function rcm_read_command_and_payload. Dikatakan pengiriman code dalam jumlah tertentu dan diakhiri dengan perintah yang tepat bisa mengakibatkan payload berpindah ke area boot loader.

Secara tidak langsung loader buatan ini memungkinkan seseorang menduplikasi file game nintendo switch bajakan (xci/nsp) kedalam internal ROM ataupun menjalankan sistem operasi lain dari mount external storage (SDcard). Payload ini dikirimkan via USB, dengan demikian exploitasi CVE-2018-6242 ini bersifat local.

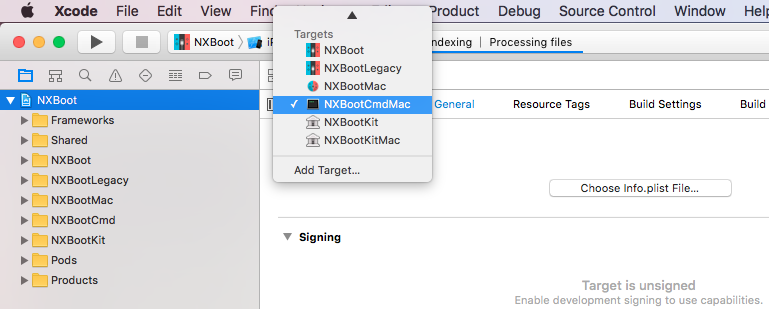

Di environment mac, salah satu tools yang bisa gunakan adalah nxboot. Untuk kompilasinya cukup buka project nxboot dan saya memilih opsi NXBootCMDmac.

Kombinasi jumping pinout di slot kanan joycon, tombol volume up dan power sesudah perangkat nintendo switch dimatikan sempurna, akan membawa kita kedalam mode recovery. Saat menjalankan nxboot dengan mode verbose kita bisa melihat bagaimana proses pengiriman payload yang kemudian diswitch ke DMA high buffer, lalu dieksekusi.

$ nxboot -v ../hekate_ctcaer_5.0.2_Nyx_0.8.2/hekate_ctcaer_5.0.2.bin

nxboot 0.1.1 build 5

2019-11-16 20:52:55.637 nxboot[65877:827371] CMD: Using payload ../hekate_ctcaer_5.0.2_Nyx_0.8.2/hekate_ctcaer_5.0.2.bin

2019-11-16 20:52:55.639 nxboot[65877:827371] CMD: Using default relocator with size 124 bytes

2019-11-16 20:52:55.639 nxboot[65877:827371] USB: OK, listening for devices matching VID:0955 PID:7321

waiting for Nintendo Switch in RCM mode...

2019-11-16 20:52:55.640 nxboot[65877:827371] USB: Processing new devices

2019-11-16 20:52:55.640 nxboot[65877:827371] USB: Device added: 0x00001a03 `APX'

2019-11-16 20:52:55.642 nxboot[65877:827371] USB: Device location ID: 0x4100000

2019-11-16 20:52:55.643 nxboot[65877:827371] USB: Bulk read pipe ID 1, write pipe ID 2

2019-11-16 20:52:55.643 nxboot[65877:827371] USB: IRAM image split into chunks: 16384 and 108011 bytes

2019-11-16 20:52:55.644 nxboot[65877:827371] USB: Constructed Fusée payload with 139264 (0x22000) bytes

2019-11-16 20:52:55.644 nxboot[65877:827371] USB: Reading device ID...

2019-11-16 20:52:55.645 nxboot[65877:827371] USB: Device ID: 0002030c0000002048283e6401101062

2019-11-16 20:52:55.646 nxboot[65877:827371] USB: Transferring payload...

2019-11-16 20:52:55.646 nxboot[65877:827371] USB: Progress 0/139264

2019-11-16 20:52:55.654 nxboot[65877:827371] USB: Progress 4096/139264

.........

2019-11-16 20:52:55.854 nxboot[65877:827371] USB: Progress 126976/139264

2019-11-16 20:52:55.861 nxboot[65877:827371] USB: Progress 131072/139264

2019-11-16 20:52:55.868 nxboot[65877:827371] USB: Progress 135168/139264

2019-11-16 20:52:55.873 nxboot[65877:827371] USB: Switching to high buffer...

2019-11-16 20:52:55.879 nxboot[65877:827371] USB: Executing...

2019-11-16 20:52:55.981 nxboot[65877:827371] USB: DeviceRequestTO failed - this is expected (code e0004051)

success: payload was run. exiting, fair winds!

2019-11-16 20:52:55.982 nxboot[65877:827371] USB: Done processing initial device list

2019-11-16 20:52:55.982 nxboot[65877:827371] CMD: Signal handler installed

2019-11-16 20:52:55.982 nxboot[65877:827371] CMD: Exiting normally, last boot OK

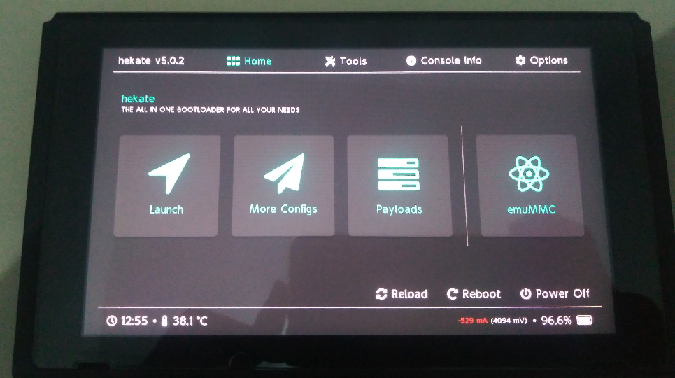

Hasil penggunaan payload hatake v5.02 saya mendapatkan loader yang mempunyai banyak fitur dimana salah satunya memungkinkan kita menjalankan os Android di dalam nintendo switch.

berikut video dari kanal youtube Kevin Kenson yang memperlihatkan bagaimana android didalam nintendo switch.

PERHATIAN: nintendo switch versi big terbaru sudah mendapatkan patch terhadap vulnerability ini. Untuk itu pastikan no serial yang anda gunakan sesuai dengan info berikut:

Serial dengan awalan XAW1:

- XAW1007XXX dan dibawahnya are safe to buy

- XAW1008XXX mungkin sudah patched

- XAW1009XXX dan diatasnya PASTI SUDAH patched

Serial dengan awalan XAW7:

- XAW70017X dan dibawahnya are safe to buy

- XAW70018X mungkin sudah patched

- XAW70019X dan diatasnya PASTI SUDAH patched

Serial dengan awalan XAJ4:

- XAJ40052X dan dibawahnya are safe to buy

- XAJ40053X mungkin sudah patched

- XAJ4006XX dan diatasnya PASTI SUDAH patched

Serial dengan awalan XAJ7:

- XAJ70042X dan dibawahnya are safe to buy

- XAJ70043X mungkin sudah patched

- XAJ7005XX dan diatasnya PASTI SUDAH patched

ref: Fusée Gelée, nxboot, Nintendo Switch Hack, Hatake loader, kaskus sharing nintendo switch